Обеспечение информационной безопасности систем Интернета вещей на объектах ТЭК

Введение

Актуальность рассмотрения проблемы обеспечения безопасности систем Интернета вещей на объектах топливно-энергетического комплекса обусловлена непрерывными темпами развития этих систем, в том числе промышленного Интернета вещей, а также стремительным ростом уровня интеллектуализации топливно-энергетического комплекса в целом.

Технология Интернета вещей представляет собой систему объединенных компьютерных сетей и подключенных физических объектов (вещей) со встроенными датчиками и программным обеспечением для сбора и обмена данными, с возможностью удаленного контроля и управления в автоматизированном режиме без непосредственного участия человека. В общем виде на объектах, где внедрён промышленный Интернет вещей, за счет подключения актуаторов и датчиков (функциональные элементы системы автоматического управления, которые воздействуют на объект управления, изменяя поток энергии или материалов, которые поступают на объект) к Интернету осуществляется цифровизация разнообразных объектов и их процессов. Интеграция данных элементов приводит к формированию новых бизнес-моделей при создании услуг и товаров, и их последующей доставке потребителям. Внедрение Интернета вещей путём цифровизации объектов и их процессов позволяет сократить расходы и увеличить производительность труда на объектах практически в любой отрасли.

По мере того, как Интернет становится всё более коммерциализированным, появляется необходимость уделять больше внимания противостоянию киберугрозам которые могут причинить ущерб объекту информатизации. Исследования последних лет показывают, что большинство устройств Интернета вещей уязвимы для потенциальных атак. Учитывая особенности Интернета вещей, а также необходимость обеспечения их информационной безопасности, защите устройств интернета вещей от киберугроз требуются более эффективные методы, чем те, что применяются в настоящее время.

1. Применение Интернет вещей в ТЭК

Новые активно развивающиеся технологии промышленного Интернета вещей крайне значимы для российской крупномасштабной централизованной системы энергоснабжения. В неё входят свыше 2,5 млн километров линий электропередач, 700 электростанций мощностью более пяти мегаватт, около 500 тысяч подстанций. Тем не менее на сегодняшний день внедрение технологии Интернета вещей на объектах российской энергетики находится всё ещё на начальном уровне [1].

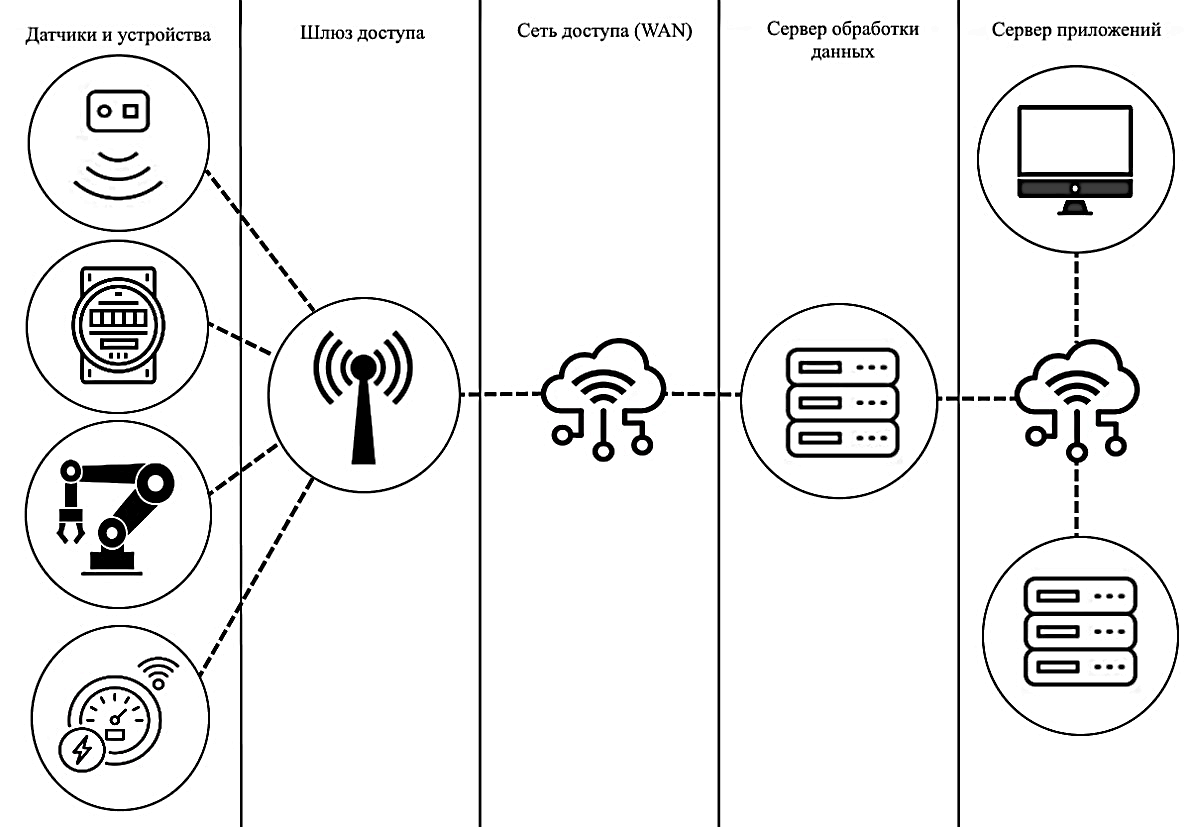

В энергетике России технологии Интернета вещей находят своё применение в основном по двум направлениям: контроль технической исправности оборудования в целях предотвращения аварийных ситуаций и снижение энергопотребления. Платформы АСУ ТП получившие массовое распространение не всегда способны заранее определить опасные ситуации. Снизить риски становится возможным с применением прогностики и технологий промышленного интернета вещей. С помощью прогнозных систем, основанных на технологии Интернета вещей, эксплуатирующая организация способна получать полную информацию о состояния всего оборудования объекта, начиная от газоперекачивающей станции и заканчивая ЛЭП. Таким образом, повышается надежность работы оборудования на объекте за счет его постоянного дистанционного контроля и управления. Общая схема устройства промышленного Интернета вещей представлена на рисунке 1.

Рис. 1. Общая схема системы промышленного Интернета вещей.

В основе промышленного Интернета вещей лежат технологии телеуправления и телеметрии, это способствует использования системы Интернета вещей на объектах топливно-энергетического комплекса для организации «умных» сетей и так называемой инфраструктуры Smart Grid с помощью сенсоров и датчиков, которые подключены к общему облачному или онлайн-сервису.

Объекты ТЭК производят огромное количество информации и различных типов данных по цепочке поставок нефти и газа. «Например, одна платформа генерирует примерно 2 терабайта данных всего за один час (IDC, 2019; BIS Research, 2020). Датчики используются практически повсеместно, подобный цифровой комплекс генерирует данные каждую секунду. По оценкам BIS Research, на одну нефтяную или газовую скважину приходится около 25 датчиков, а во всем мире действует более миллиона нефтяных скважин» [11]. Поступающие с датчиков массивные объемы данных анализируются с целью выявления дефектов и составления прогнозов работы отдельных элементов всей системы. Общая схема устройства промышленного Интернета вещей представлена на рисунке 2.

Рис. 2. Общая схема устройства промышленного Интернета вещей.

С помощью систем телеуправления в электроэнергетике осуществляется мониторинг состояния сетей в режиме реального времени, сохраняются данные в облачной инфраструктуре, определяется уровень риска эксплуатации объекта и необходимость в экстренном вмешательстве ремонтных служб.

Согласно нормативным документам, компании топливно-энергетического комплекса обязаны использовать отечественное программное обеспечение и устройства при внедрении умных систем управления электрическими сетями. В свою очередь это поспособствовало повышению спроса на такие отечественные разработки, как системы предиктивного мониторинга энергетического оборудования и технологий на основе беспроводных сетей телеметрии LPWAN. В настоящее время больше половины российских промышленных предприятий тестируют или уже используют технологии Интернета вещей.

Отечественные производители программного обеспечения и оборудования для предприятий топливно-энергетического комплекса интенсивно разрабатывают инновационные продукты для внедрения во всех сегментах энергетики:

- производство,

- распределение и передача,

- потребление,

- сбыт.

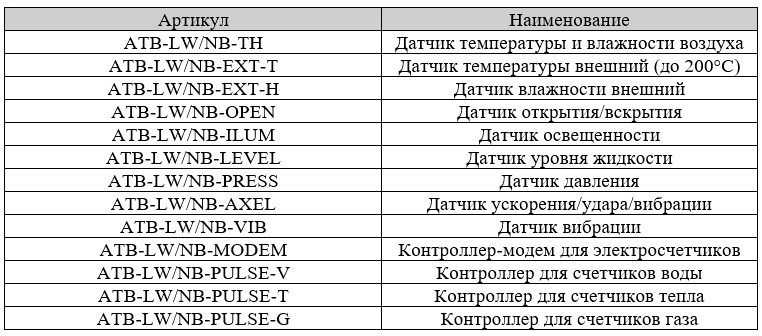

Конкретным примером таких российских разработок являются решения в области цифровизации, например компании «АТБ Электроника». Компания имеет компетенции в разработке изделий для Интернета вещей, каналов связи и управления для существующих устройств с использованием современных протоколов передачи данных, сетей низкого энергопотребления [2]. Компания предоставляет разработки корпусных решений для различных условий эксплуатации (таблица 1).

Таблица 1. Изделия «АТБ Электроника»

Следует упомянуть, что в конце марта 2023 года стало известно о выделении Федеральной службе по техническому и экспортному контролю (ФСТЭК) около 400 миллионов рублей на создание российского ресурса, направленного на выявление уязвимостей в автоматизированных системах управления технологическими процессами (АСУ ТП) и промышленного Интернета вещей [3].

При рассмотрении вопросов обеспечения информационной безопасности объектов критической информационной инфраструктуры в первую очередь необходимо руководствоваться ФЗ № 187 «О защите КИИ» [4]. Согласно Федеральному закону государственные органы, государственные учреждения, российские юридические лица и (или) индивидуальные предприниматели топливно-энергетического комплекса, а также лица, которые обеспечивают взаимодействие указанных систем или сетей относятся к субъектам критической информационной инфраструктуры. В целях обеспечения безопасности значимого объекта критической информационной инфраструктуры субъект критической информационной инфраструктуры в соответствии с требованиями Федерального закона создает систему безопасности такого объекта и обеспечивает ее функционирование.

К подзаконным актам для реализации ФЗ № 187 следует выделить, Приказ ФСТЭК России № 31 «Об утверждении Требований к обеспечению защиты информации в автоматизированных системах управления производственными и технологическими процессами на критически важных объектах» [5], Приказ ФСТЭК России № 239 «Об утверждении Требований по обеспечению безопасности значимых объектов критической информационной инфраструктуры Российской Федерации» [6], ФЗ № 256 «О безопасности объектов ТЭК» [7]. В приказе Минкомсвязи № 113 от 29.03.2019 г. об утверждении «Концепции построения и развития узкополосных беспроводных сетей связи «Интернета вещей» на территории РФ» [8] акцентируется внимание на структуре Интернета вещей.

2. Четырёхуровневая модель Интернета вещей.

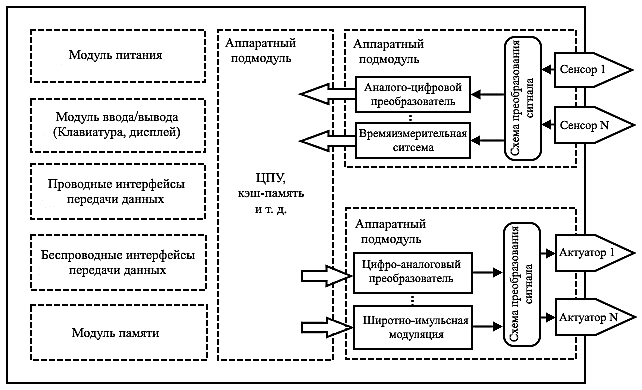

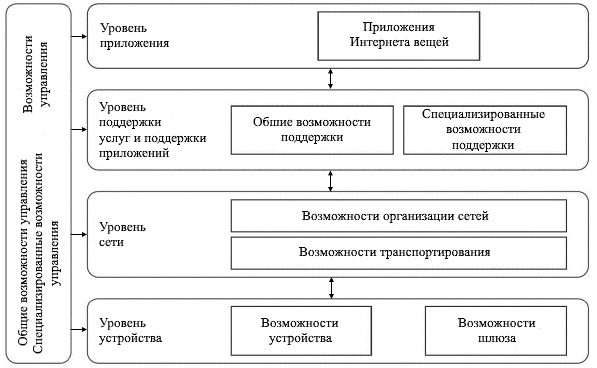

Нормативный документ «Концепция построения и развития узкополосных беспроводных сетей связи «Интернета вещей» на территории Российской Федерации» [8] содержит общую модель Интернета вещей, разработанную на основе подхода Международного союза электросвязи. Модель включает четыре уровня (рис. 3).

Согласно модели, сенсоры, датчики и сенсорные сети, а также системы «умных» объектов и устройств, взаимодействующих с датчиками представлены на уровне устройств. Датчики осуществляют сбор и обработку данных в режиме реального времени, измеряют параметры контролируемого объекта и преобразовывают их в сигнал, и тем самым способствуют связи физического и цифрового мира. Датчики в большинстве случаев содержат свою встроенную память, в которой хранятся результаты фиксируемых измерений.

Соединение со шлюзом сенсоров и датчиков осуществляются по:

- локальной вычислительной сети LAN (Wi-Fi и Ethernet);

- персональной сети PAN (ZigBee и Bluetooth);

- ультраширокополосной беспроводной связи на малых расстояниях UWB.

- глобальных беспроводных сетей WAN (LTE, GSM и GPRS).

Рис. 3. Общая модель Интернета вещей.

Датчики, передающие данные с низкой скоростью и требующие малого количества энергии, образовывают беспроводные сенсорные сети WSN.

Также следует отметить, что протоколы связи, специально разработаны для сетей Интернета вещей Институтом инженеров электротехники и электроники (IEEE) и Инженерным советом Интернета (IETF), такие как IEEE 802.15.4e, 6LoWPAN и LoRa.

Уровень сети включает в себя сетевую инфраструктуру. Она создается путём интеграции сетей разного рода в единую сетевую платформу. Абстрактный сетевой уровень в Интернете вещей даёт возможность пользователям без ущерба для производительности, безопасности и конфиденциальности использовать в одной сети различные ресурсы через соответствующие шлюзы.

Уровень поддержки услуг и поддержки приложений (сервисный уровень) представляет собой комплекс информационных услуг автоматизации технологических процессов и бизнес-операций в Интернете вещей. К таким технологическим процессам относится, например, прогностическая аналитика, хранение данных, реализация защиты информации, управление правилами и бизнес-процессами. Отдельно стоит выделить облачные вычисления, из-за экспоненциального роста неструктурированных больших данных организации не могут идти в ногу с требованиями к обработке и хранению, необходимыми для поддержки данных систем Интернета вещей. Таким образом, облачные технологии является масштабируемым ресурсом, который организации используют для сбора и обработки данных Интернета вещей.

Последний уровень в общей модели Интернета вещей - уровень приложений состоит в совокупности разнообразных видов приложений, реализующих цели для определённой сферы деятельности или отрасли в промышленности [9].

![]()

3. Угрозы безопасности системам Интернета вещей

Становится очевидным, что информационная безопасность интернета вещей на объектах топливно-энергетического комплекса становится очень актуальной проблемой. Элементы сетей промышленного интернета вещей могут обмениваться данными без непосредственного участия человека, превращение таких устройств в самостоятельные интернет-узлы привело к значительному снижению безопасности всей системы. Исходя из общего представления об архитектуре сетей промышленного Интернета вещей, можно сказать, что, получив доступ к одному устройству, злоумышленник может проникнуть во всю сеть, после чего угрозам подвергается любая функциональная и конфиденциальная информация. Статистика, собранная Palo Alto Networks в 2020 году, показывает, что Интернет вещей является наиболее уязвимой технологией для вредоносных программ, различных эксплойтов и ошибок пользователей [10].

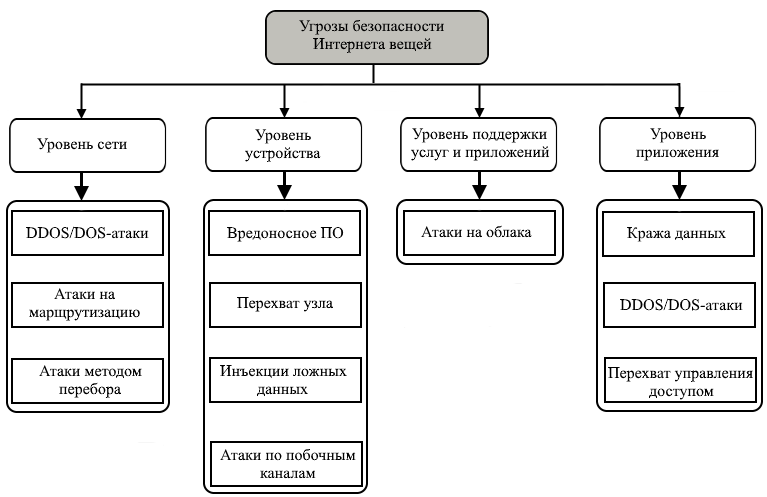

Угрозы информационной безопасности Интернета вещей и интеллектуальных устройств также можно разделить на четыре уровня, согласно разработанной модели приведенной на рисунке 4.

Атаки на уровне сети включают:

1. Атака типа «отказ в обслуживании» (DoS-атака). В этом типе атаки злоумышленник создаёт большое количество запросов к целевым серверам или сетевому устройству. В результате целевой сервер или сеть будут отключены, что повлияет на функционирование всех его пользовательских служб. Распределенная атака типа «отказ в обслуживании» (DDoS) происходит, когда злоумышленник объединяет множество источников генерации запросов для перегрузки целевого сервера с последующим нарушением его доступности и в конечном итоге конечных функций Интернета вещей. Хотя такие атаки не уникальны для приложений Интернета вещей, сетевой уровень Интернета вещей крайне уязвим для них из-за неоднородности и сложности самой сетевой инфраструктуры.

2. Атаки на маршрутизацию. При атаках на маршрутизацию вредоносные узлы могут попытаться перенаправить информацию через Интернет. Sinkhole-атаки — это вид атак на маршрутизацию, в которых злоумышленник генерирует ложный кратчайший путь маршрутизации и перенаправляет сетевые узлы для маршрутизации трафика через него.

Рис. 4. Модель угроз безопасности Интернета вещей.

3. Атака методом перебора. В прошлом с атаками методом перебора чаще всего сталкивались учетные записи электронной почты и персональных компьютеров. Теперь широкое распространение получили атаки методом перебора на устройства Интернета вещей. В атаках методом перебора злоумышленник пытается получить доступ к устройству через порты SSH или Telnet со списком часто используемых учетных данных или учетных данных, собранных в результате утечки.

Атаки на уровне устройства включают:

1. Атака с внедрением вредоносного кода. В атаках с внедрением вредоносного кода злоумышленник вставляет его в память физических узлов. В результате он может заставить узлы выполнять ненужные операции или попытаться получить доступ к умному устройству.

2. Атака путем внедрения ложных данных. В данном виде атак злоумышленник сначала перехватывает узел и вводит ложные данные, что в конечном итоге приводит к сбоям в работе приложений Интернета вещей. Этот метод также может быть использован для запуска атаки типа «отказ в обслуживании» (DOS).

3. Захват узла. При захвате узла злоумышленники пытаются перехватить или заменить существующий узел вредоносным узлом. Новый вредоносный узел действует как часть системы, в которой злоумышленник может контролировать новый вредоносный узел, что серьезно влияет на безопасность системы Интернета вещей.

4. Атаки по побочным каналам. При атаке по побочным каналам злоумышленнику могут быть раскрыты конфиденциальные данные о микроархитектуре процессоров, энергопотреблении и электромагнитном излучении.

Атаки на уровне поддержки услуг и приложений включают:

1. Атаки на облако. Поскольку сами устройства Интернета вещей часто не могут выполнять сложные вычисления, данные функции возлагаются на внутреннее облако или сервер. Таким образом, умные устройства имеют высокую степень доверия к облаку, работающему на удаленной платформе. Если на такой платформе отсутствуют надежные механизмы аутентификации и контроля доступа, весьма вероятно, что платформа может быть скомпрометирована.

Атаки на уровне приложений:

1. Кража данных. В промышленных системах Интернете вещей на объектах ТЭК кража функциональных данных может привести к нарушению коммерческой тайны.

2. Несанкционированный доступ к информации (НСД) — доступ к информации, нарушающий правила разграничения доступа. Несанкционированный доступ может привести к утечке информации.

4. Направления и методы защиты систем Интернета вещей

В целом базовые меры защиты систем Интернета вещей и умных устройств охватывают современные защищенные протоколы, криптографические алгоритмы, а также надежные методы аутентификации.

Тем не менее статистика совершённых за последние годы атак на системы Интернета вещей указывает на необходимость разработки комплексного подхода к обеспечению безопасности объектов ТЭК. В этой связи предлагается использование следующего комплекса механизмов защиты.

1. Обеспечение защиты программного обеспечения.

На данный момент индустрия Интернета вещей сильно отстаёт от других технологических областей в части стандартизации и правил безопасности. Устройства Интернета вещей не имеют встроенной автоматической защиты, так как они ограничены в своих вычислительных мощностях, поэтому для их защиты требуется внедрение ряда мер, обеспечивающих защиту их программного обеспечения.

Среди решений защиты программного обеспечения систем Интернета вещей можно выделить:

1) шифрование. Обычные алгоритмы криптографии не подходят для систем Интернета вещей из-за многочисленных ограничений в ресурсах, таких как питание и ёмкость батареи, поэтому используют так называемую легковесную криптографию, которая более совместима со средой Интернета вещей. Для Интернета вещей необходимо разрабатывать более надежные алгоритмы криптографии;

2) защиту API-интерфейсов. На уровне API необходима более надежная аутентификация, авторизация и установка прав доступа, чтобы гарантировать, что только разрешенные пользователи могут использовать интерфейс и выполнять только разрешенные операции;

3) сканирование на наличие вредоносного кода. Устройства Интернета вещей не обладают достаточной вычислительной мощностью для запуска антивирусного программного обеспечения. В этой связи, в отличие от обычных антивирусных приложений, которые обеспечивают защиту от угроз для таких устройств, как персональные компьютеры и мобильные устройства, антивирусные средства на основе Интернета вещей обеспечивают защиту устройств Интернета вещей посредством постоянного мониторинга угроз на сетевом уровне с помощью глубокой проверки сетевого трафика, предотвращения вторжений и обнаружения аномалий;

4) межсетевые экраны. Межсетевые экраны, которые ограничивают входящий и исходящий сетевой трафик на основе определяемых пользователем правил, являются основой безопасности, и устройства Интернета вещей не являются исключением. С помощью развития программного обеспечения межсетевого экрана администраторы систем Интернета вещей могут ограничить поверхность атаки и снизить риск атаки, ведущей к взлому;

5) контроль доступа. Средства контроля доступа могут применяться пользователями сети для аутентификации отдельных устройств Интернета вещей с помощью паролей, многофакторной аутентификации, цифровых сертификатов и биометрии. Аутентификация в системах Интернета вещей может выполняться с минимальным вмешательством человека или даже без него;

6) доверенная среда исполнения. Представляет собой доверенную среду исполнения, работающую параллельно с основной операционной системой и обеспечивающую изоляцию ряда функций и сервисов, критичных для безопасности устройства;

7) мониторинг аномалий. Управление безопасностью Интернета вещей также включает в себя постоянный мониторинг устройства и его рабочей нагрузки на наличие аномалий в целях обнаружения факта проникновения злоумышленником сквозь сетевую защиту на устройстве.

2. Обеспечение аппаратной безопасности.

Как уже упоминалось ранее, устройства Интернета вещей имеют невысокие параметры безопасности из-за ограничений в их вычислительных мощностях, эти ограничения в сочетании с удаленным характером установки и настройки устройств Интернета вещей упрощают злоумышленнику поиск точки входа в сеть с использованием метода перебора, или атак по побочным каналам. Отсюда следует, что устройства Интернета вещей требуют защиты на аппаратном уровне, поскольку атаки на этом уровне могут легко остаться незамеченными для программных мер безопасности. Среди методов защиты на аппаратном уровне можно выделить:

1) шифрование внутренней постоянной и временной памяти устройства. Шифрование памяти устройства защищает от неавторизованного чтения, изменения и повторного воспроизведения данных;

2) аппаратные межсетевые экраны. В качестве частного примера реализации этой меры можно выделить кибериммуный шлюз Kaspersky IoT Secure Gateway 100. Данный шлюз не позволяет получить доступ к оборудованию извне, поскольку выступает в роли дата-диода, пропуская данные только в одном направлении. Для обработки и анализа информация передается в облачные платформы;

3) безопасная загрузка. Данная мера безопасности защищает от сложных буткитов и руткитов, которые находятся в загрузочном коде и могут запускать различные атаки на систему. Как правило, такие атаки происходят незаметно для самой операционной системы устройства и, таким образом, не могут быть обнаружены объектами защиты от вредоносных программ.

3. Обеспечение защиты передачи данных.

Возможность подключения является критически важным компонентом любой сети Интернета вещей. Для осуществления подключения в одной сети Интернета вещей могут быть использованы несколько различных протоколов связи (например, Bluetooth, WiFi, Zigbee, Z-Wave) для учета ограничений окружающей среды и повышения надежности связи Интернета вещей. Выбор протокола связи зависит от:

1) конфигурации физической системы, например, большое расстояние между устройствами обязывает использовать протоколы связи дальнего действия;

2) задач, выполняемых системой Интернета вещей, например, приложения реального времени, требуют более высоких возможностей подключения;

3) вычислительных ресурсов устройств, например, для устройств с ограниченной мощностью могут потребоваться протоколы связи с низким энергопотреблением, такие как Bluetooth, ZigBee и LTE-M.

Для установления безопасной связи между устройствами Интернета вещей требуется процесс контроля доступа, в частности аутентификация с целью авторизации только разрешённых устройств для доступа к системам или информации. Когда новое устройство подключается к сети, оно должно аутентифицировать себя перед обменом данными.

4. Обеспечение облачной безопасности.

Технологии облачных вычислений дают организациям, использующим Интернет вещей большую гибкость и масштабируемость, но создают уязвимости, например, небезопасный поток данных между периферийными устройствами и облачными вычислениями.

Меры обеспечения облачной безопасности нацелены на выполнение следующих задач:

1) защита сетей и хранилищ данных от кражи;

2) предотвращение человеческих ошибок, приводящих к утечке данных;

3) восстановление данных при их утере;

4) сокращение последствий взломов данных или всей системы.

Шифрование является первым рубежом защиты любой облачной инфраструктуры. Методы шифрования заключаются в использовании сложных алгоритмов с целью сокрытия данных. Для обеспечения наибольшей возможной безопасности данные облачной инфраструктуры необходимо зашифровать на всех этапах передачи и хранения:

1) на стороне пользователя;

2) при передаче от пользователя к серверу;

3) при хранении в базе данных.

Другой мерой защиты облачных технологий является управление идентификацией и доступом, управление авторизацией и аутентификацией учетных записей. Контроль доступа позволяет ограничить пользователям доступ к закрытым данным и системам и распространяется как на проверенных пользователей, так и на потенциальных злоумышленников.

Конечная цель устранения проблем и угроз безопасности промышленного Интернета вещей на объектах топливно-энергетического комплекса заключается в том, чтобы обеспечить приоритет всех активов, сохранить требуемый уровень их целостности, доступности и конфиденциальности, а также достичь и поддерживать высокий уровень устойчивости к атакам. Это можно осуществить только путём внедрения комплекса мер безопасности, представленных на всех уровнях модели Интернета вещей. Приведённый выше комплекс мер безопасности призван решить эту проблему.

Заключение.

Технология Интернета вещей все еще развивается, и, как и любая другая новая технология сталкивается с многочисленными проблемами и препятствиями, а также угрозами информационной безопасности. Сети и системы Интернета вещей на объектах топливно-энергетического комплекса становятся новой инфокоммуникацией цифровой экономики. Тем не менее они представляют собой набор функционально сложных и крайне уязвимых для кибератак злоумышленников компонентов и требуют соответствующих технологий обеспечения информационной безопасности. Исходя из этого справедливо утверждать, что системы Интернета вещей на объектах топливно-энергетического комплекса требуют целого структурированного комплекса мер безопасности.

Рассмотренные угрозы и атаки на системы Интернета вещей определяют использование эффективного комплекса механизмов защиты, некоторые из которых продиктованы особенностями данной технологии.

Разработанный в статье комплекс мер защиты, позволяет сделать использование систем Интернета вещей на объектах топливно-энергетического комплекса более безопасным. Учитывая общую тенденцию необходимости обеспечения информационной безопасности во всех областях деятельности, а также рост количества умных устройств, можно сказать, что защита систем Интернета вещей от киберугроз является одной из ключевых задач нашего времени.